Les cyberattaques se multiplient.

300 %

d’attaques en plus de phishing avancées ont été détectées par Barracuda en 2023.

48 %

des entreprises ont été victimes d'attaques d'hameçonnage ou de social engineering en 2023*.

47 %

des attaques de phishing avancées ne sont pas détectées par la sécurité native de Microsoft.

L’IA permet aux cybercriminels d’intensifier leurs attaques et d’éviter d’être détectés.

Préparation

L’IA leur permet d’automatiser la collecte et l’analyse des données afin d’identifier des cibles et des vulnérabilités potentielles, de créer des e-mails et de générer des malwares conçus pour échapper à la détection.

Phishing et piratage de compte

L’IA est utilisée pour créer des e-mails de phishing plus convaincants et plus personnalisés, ce qui augmente les chances de réussite des attaques.

COMPROMISSION DE RÉSEAU

L’IA automatise le processus d’identification et d’exploitation des vulnérabilités des systèmes cibles tout en s’adaptant en temps réel aux réponses de la cible, ce qui rend les attaques difficiles à arrêter.

Déplacement latéral

Les algorithmes d’IA indiquent aux pirates les cibles à privilégier dans leurs déplacements latéraux et leur permettent de déterminer les données intéressantes avant qu’elles ne soient chiffrées.

Exfiltration de données

L’IA optimise l’extraction et l’exfiltration des données sensibles, ce qui rend la tâche de détection des comportements inhabituels plus difficile pour les systèmes de sécurité et permet de contourner les défenses traditionnelles.

DEMANDE DE RANÇON

Une fois les données cryptées et la rançon demandée, l’IA peut automatiser l’interaction entre la victime et l’agresseur.

Préparation

L’IA leur permet d’automatiser la collecte et l’analyse des données afin d’identifier des cibles et des vulnérabilités potentielles, de créer des e-mails et de générer des malwares conçus pour échapper à la détection.

Phishing et piratage de compte

L’IA est utilisée pour créer des e-mails de phishing plus convaincants et plus personnalisés, ce qui augmente les chances de réussite des attaques.

COMPROMISSION DE RÉSEAU

L’IA automatise le processus d’identification et d’exploitation des vulnérabilités des systèmes cibles tout en s’adaptant en temps réel aux réponses de la cible, ce qui rend les attaques difficiles à arrêter.

Déplacement latéral

Les algorithmes d’IA indiquent aux pirates les cibles à privilégier dans leurs déplacements latéraux et leur permettent de déterminer les données intéressantes avant qu’elles ne soient chiffrées.

Exfiltration de données

L’IA optimise l’extraction et l’exfiltration des données sensibles, ce qui rend la tâche de détection des comportements inhabituels plus difficile pour les systèmes de sécurité et permet de contourner les défenses traditionnelles.

DEMANDE DE RANÇON

Une fois les données cryptées et la rançon demandée, l’IA peut automatiser l’interaction entre la victime et l’agresseur.

Surpasser l'IA grâce à l'IA

- Une détection des menaces et une veille améliorées

- Une détection hautement efficace des attaques de phishing

- Une formation de sensibilisation à la sécurité efficace et dispensée en temps réel

- Une réponse plus rapide aux incidents grâce à l’automatisation

- Une sécurité des applications renforcée

Une détection des menaces et une veille améliorées

Les algorithmes d’apprentissage automatique analysent le trafic des e-mails et l’activité du réseau pour établir les comportements habituels dans l’entreprise, puis identifier les anomalies liées à des attaques potentielles, telles qu’un trafic ou des e-mails inhabituels ou un comportement inattendu d’un utilisateur. Les capacités de reconnaissance des formes de l’IA excellent dans l’identification de schémas d’attaque complexes, dans la reconnaissance de techniques qui évoluent en permanence et dans l’utilisation de l’analyse prédictive pour anticiper les menaces futures.

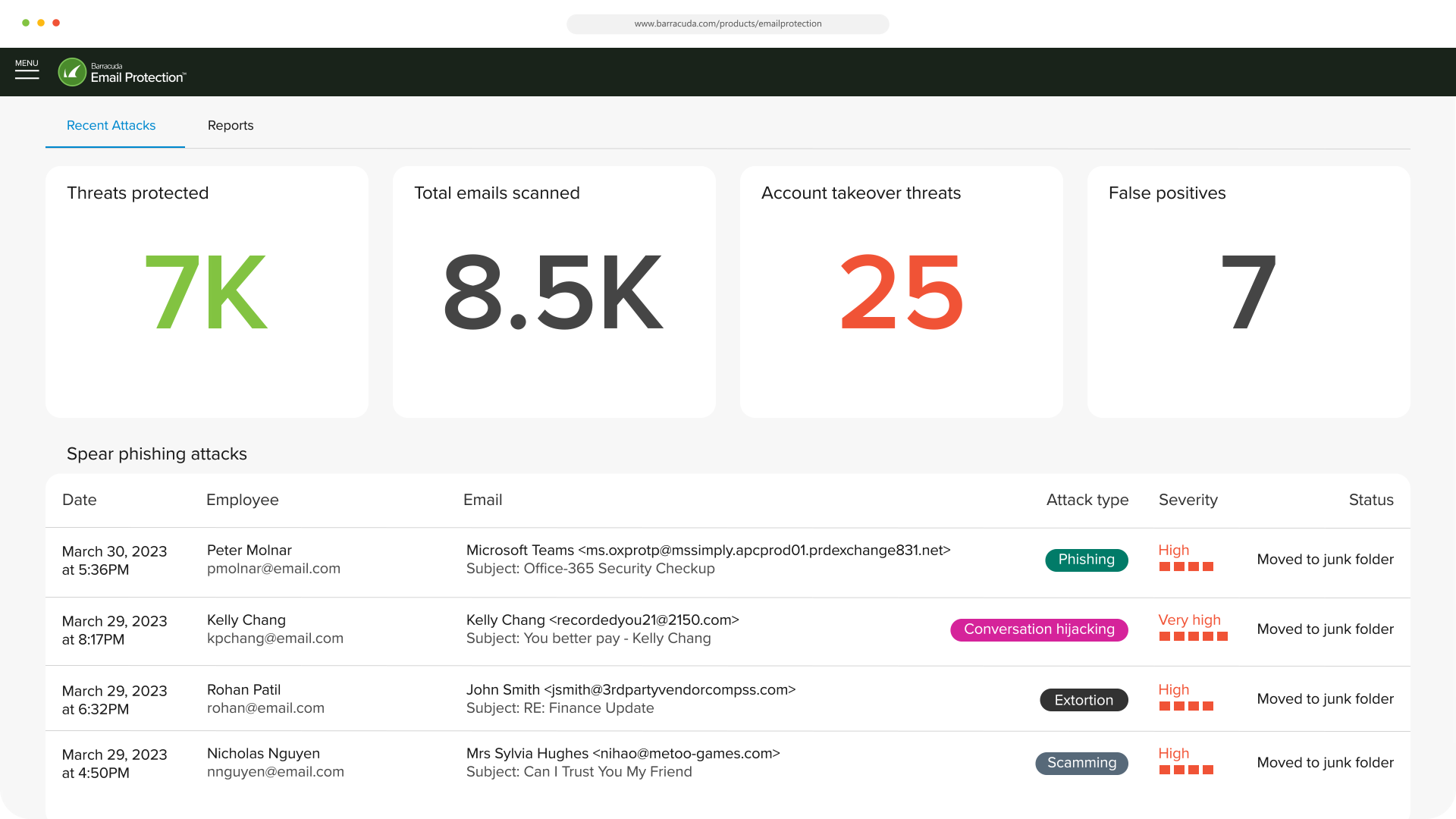

Une détection hautement efficace des attaques de phishing

La sécurité des e-mails basée sur l’IA exploite les données de modèles d'hameçonnage établis pour identifier les e-mails malveillants que les passerelles traditionnelles manquent. Elle analyse les anomalies de comportement dans les e-mails, telles qu’un comportement atypique de l’expéditeur, tandis que le traitement du langage naturel analyse le contenu des messages pour détecter les sentiments exprimés, le contexte des messages, leur ton et les éventuelles intentions malveillantes. Il en résulte une plus grande précision dans la détection des attaques par hameçonnage personnalisées, y compris celles générées à l’aide de techniques d’IA.

Une formation de sensibilisation à la sécurité efficace et dispensée en temps réel

Alors que les programmes de formation classiques suivent généralement un calendrier périodique impliquant des simulations ou des attaques fabriquées, GenAI fournit aux utilisateurs finaux une formation ciblée et personnalisée en temps réel. Les utilisateurs se verront proposer des ressources sur mesure et un service de chat pour les aider à comprendre l’attaque dont ils sont la cible. Cette méthode plaît aux utilisateurs et fait gagner du temps aux équipes de sécurité, car elle offre une formation plus efficace et intuitive.

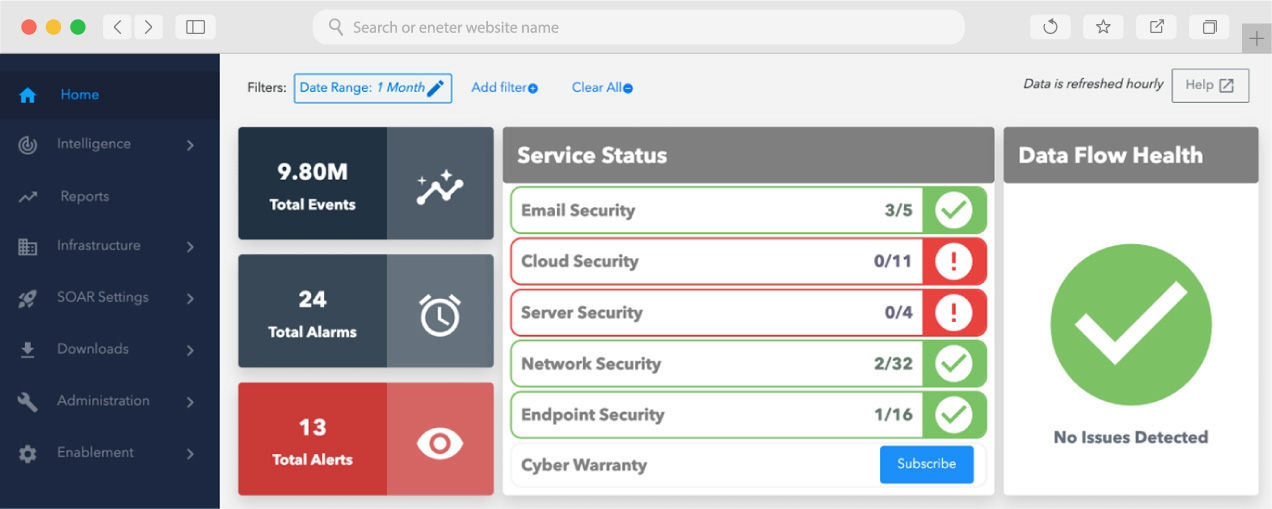

Une réponse plus rapide aux incidents grâce à l’automatisation

Le déploiement de l’IA dans les opérations de sécurité permet de réagir plus rapide face aux menaces et aux incidents. Les systèmes optimisés par l’IA sont bien plus efficaces pour la détection en temps réel ; ils corrèlent les signaux de toutes les surfaces d’attaque pour neutraliser les attaques plus rapidement tout en réduisant l’erreur humaine. Leurs applications actuelles comprennent l’automatisation de l’identification des incidents, l’orchestration de l’automatisation des procédures prédéfinies et l’augmentation de l’efficacité des équipes SOC grâce à l’amélioration de la détection et de la réponse aux menaces.

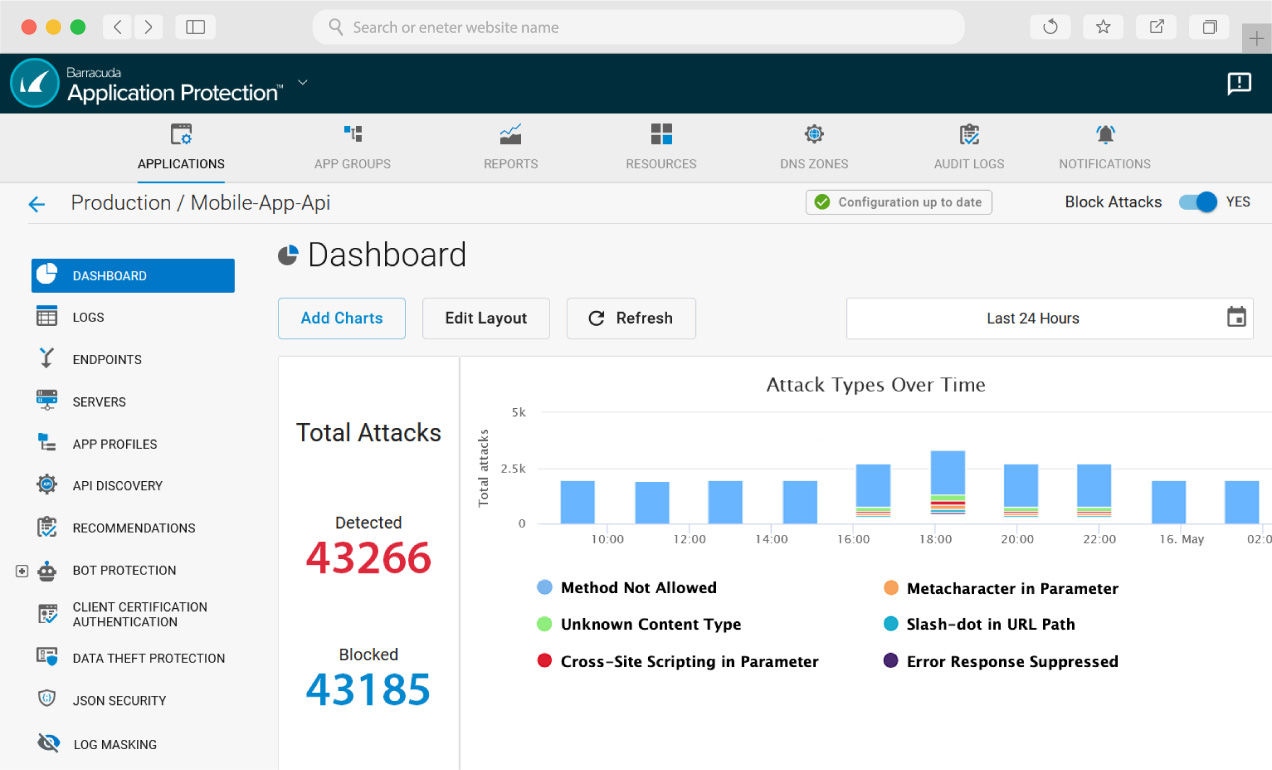

Une sécurité des applications renforcée

L’IA et l’apprentissage automatique améliorent la détection des bots en réduisant le nombre de faux positifs typiques des solutions plus traditionnelles. La sécurité des applications basée sur l’IA détectera plus précisément les accès initiaux et les tentatives de reconnaissance en identifiant les attaques « zero-day » potentielles et en alertant les administrateurs informatiques tout en bloquant automatiquement ces attaques.

L’avenir de la sécurité réside dans la fusion de l’expertise humaine et de l’IA. La capacité à analyser de vastes ensembles de données en temps réel et à identifier des modèles fait de l’IA un atout indispensable dans la boîte à outils des équipes de défense.

Dotez-vous de la sécurité basée sur l’IA de Barracuda.

Sécurité de la messagerie alimentée par l’IA

Une protection des applications web et des API optimisée par l’IA

Des XDR et SOC basées sur l’IA

Sécuriser demain :

Guide du RSSI sur le rôle de l’IA dans la cybersécurité

Découvrez l’impact de l’intelligence artificielle sur les cyberattaques et les défenses.